Bare fordi det er på GitHub, betyr ikke det at det er legitimt. Trend Micro advarte om en økonomisk motivert spionasjegruppe misbruker et GitHub-lager for C&C (kommando og kontroll) -kommunikasjon.

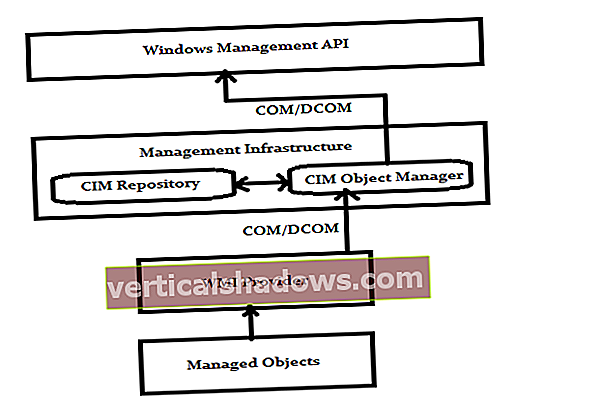

Forskere fant skadelig programvare som ble brukt av Winnti, en gruppe som hovedsakelig er kjent for å målrette online spillindustrien, koblet seg til en GitHub-konto for å få den nøyaktige plasseringen av C & C-serverne. Skadelig programvare slo opp en HTML-side som er lagret i GitHub-prosjektet for å få tak i den krypterte strengen som inneholder IP-adressen og portnummeret til C&C-serveren, skrev Trend Micro-trusselforsker Cedric Pernet på TrendLabs Security Intelligence-bloggen. Deretter kobles den til den IP-adressen og porten for å motta ytterligere instruksjoner. Så lenge gruppen holdt HTML-siden oppdatert med den nyeste plasseringsinformasjonen, ville skadelig programvare kunne finne og koble til C & C-serveren.

GitHub-kontoen inneholdt 14 forskjellige HTML-filer, alle opprettet som forskjellige tider, med referanser til nesten to dusin IP-adresse og portnummerkombinasjoner. Det var 12 IP-adresser, men angriperne roterte mellom tre forskjellige portnumre: 53 (DNS), 80 (HTTP) og 443 (HTTPS). Trend Micro så på de første og siste tidsstemplene på HTML-filene for å fastslå at C&C serverinformasjon ble lagt ut til prosjektet fra 17. august 2016 til 12. mars 2017.

GitHub-kontoen ble opprettet i mai 2016, og dens eneste lager, mobiltelefon-prosjekt, ble opprettet i juni 2016. Prosjektet ser ut til å være avledet fra en annen generisk GitHub-side. Trend Micro mener kontoen ble opprettet av angriperne selv og ikke kapret fra den opprinnelige eieren.

"Vi har offentliggjort funnene våre til GitHub før denne publikasjonen, og jobber proaktivt med dem om denne trusselen," sa Pernet. nådd ut til GitHub for mer informasjon om prosjektet og vil oppdatere med ytterligere detaljer.

GitHub er ikke fremmed for misbruk

Organisasjoner kan ikke være umiddelbart mistenkelige hvis de ser mye nettverkstrafikk for en GitHub-konto, noe som er bra for skadelig programvare. Det gjør også angrepskampanjen mer motstandsdyktig, siden skadelig programvare alltid kan skaffe den nyeste serverinformasjonen selv om den opprinnelige serveren blir stengt av politimyndigheter. Serverinformasjonen er ikke hardkodet i skadelig programvare, så det vil være vanskeligere for forskere å finne C&C-servere hvis de bare kommer over skadelig programvare.

"Misbruk av populære plattformer som GitHub gjør det mulig for trusselaktører som Winnti å opprettholde nettverksutholdenhet mellom kompromitterte datamaskiner og deres servere, mens de holder seg under radaren," sa Pernet.

GitHub har blitt varslet om det problematiske depotet, men dette er et vanskelig område, siden nettstedet må være forsiktig med hvordan det reagerer på rapporter om misbruk. Det vil tydeligvis ikke ha nettstedet sitt brukt av kriminelle til å overføre skadelig programvare eller til å begå andre forbrytelser. GitHub-tjenestevilkårene er veldig tydelige på det: "Du må ikke overføre ormer eller virus eller noen kode av destruktiv karakter."

Men det vil heller ikke stenge legitim sikkerhetsforskning eller pedagogisk utvikling. Kildekoden er et verktøy, og den kan ikke betraktes som god eller dårlig alene. Det er hensikten til personen som kjører koden som gjør den gunstig, som sikkerhetsforskning eller brukt i forsvar, eller ondsinnet, som en del av et angrep.

Kildekoden for Mirai botnet, det massive IoT-botnetet bak serien med lammende distribuerte denial-of-service-angrep i fjor høst, finner du på GitHub. Faktisk er det flere GitHub-prosjekter som er vert for Mirai-kildekoden, og hver er merket som ment for "Research / IoC [Indicators of Compromise] Development Purposes."

Denne advarselen ser ut til å være nok til at GitHub ikke berører prosjektet, selv om alle nå kan bruke koden og opprette et nytt botnet. Selskapet henger ikke beslutningsprosesser om muligheten for at kildekoden kan misbrukes, spesielt i tilfeller der kildekoden først må lastes ned, kompileres og konfigureres før den kan brukes skadelig. Selv da skanner eller overvåker det ikke arkiver som ser etter prosjekter som aktivt brukes på en skadelig måte. GitHub undersøker og handler basert på rapporter fra brukere.

Den samme resonnementet gjelder ransomwareprosjekter EDA2 og Hidden Tear. De ble opprinnelig opprettet som utdannelsesbevis og lagt ut på GitHub, men siden den gang har variasjoner av koden blitt brukt i ransomware-angrep mot bedrifter.

Fellesskapsretningslinjene har litt mer innsikt i hvordan GitHub evaluerer potensielle problematiske prosjekter: "Å være en del av et fellesskap inkluderer ikke å dra nytte av andre medlemmer av samfunnet. Vi tillater ikke noen å bruke plattformen vår for å utnytte levering, for eksempel for å være vertskap for ondsinnet. kjørbare filer, eller som angrepsinfrastruktur, for eksempel ved å organisere denial of service-angrep eller administrere kommando- og kontrollservere. Vær imidlertid oppmerksom på at vi ikke forbyder utlegging av kildekode som kan brukes til å utvikle skadelig programvare eller utnyttelse, som publisering og distribusjon av slik kildekode har pedagogisk verdi og gir en nettofordel for sikkerhetssamfunnet. "

Nettkriminelle har lenge stolt på kjente online-tjenester for å være vert for skadelig programvare for å lure ofre, kjøre kommando-og-kontroll-servere, eller skjule sine ondsinnede aktiviteter fra sikkerhetsforsvar. Spammere har brukt URL-forkortere for å omdirigere ofre til dodgy og ondsinnede nettsteder, og angripere har brukt Google Docs eller Dropbox for å lage phishing-sider. Misbruk av legitime tjenester gjør det utfordrende for ofrene å gjenkjenne angrep, men også for nettstedsoperatører å finne ut hvordan de kan forhindre kriminelle i å bruke plattformene sine.