Uansett hvor hardt vi ber, hvor mange kyllinger vi ofrer, hvor ofte vi synger nakne ved måneskinn, er hvert nettverk på en gang eller annen gang utsatt for den ultimate teknologirisikoen: brukere.

De er korte, høye, tynne og fete. De er smarte eller dumme, unike eller klonede -- uansett hva, de vil misbruke teknologien.

I respekt for mine år med å håndtere denne farligste arten av dyrelivet, redaksjonen på ba meg registrere noen av mine mest minneverdige opplevelser sammen med tips om hvordan jeg kan unngå lignende hendelser. Å være både grundig og lat bestemte jeg meg for å åpne ordet også for våre eventyrlystne lesere, som har vært snille nok til å fortelle historiene om sorg og løsning.

Resultatet er en liste over problemkategorier hver med en spesifikk situasjon og løsning. Brede råd som gjelder alle IT-eventyrere, finner du i den moralske oppveksten. Med hell vil denne helsemessige informasjonen hjelpe deg med å holde bakdelen dekket.

Automatiske oppdateringer BrilliantCompany.com vokste med dot-com boble priser. Med avdelinger som dukket opp som tusenfryd om våren, avga IT-personalet skrivebordskontroll til avdelingsledere fordi de fleste alle var tekniske uansett.

Rett etter at en serie med 75 nye Dell-stasjonære maskiner ankom for å fylle ut en ny produktdivisjon, døde nettverket plutselig midt på dagen. Alle lysene var grønne i infrastrukturland, men ytelsen hadde redusert til en slik gjennomgang at LAN effektivt ble lammet. Noe flittig snusing og loggfilssnoking avslørte synderen.

Det viser seg at Windows XPs automatiske oppdatering hadde standard til klokka 12 på en ukedag, og alle 75 maskiner forsøkte å laste ned flere hundre megs Service Pack 2 samtidig og hver for seg. Øyeblikkelig nettverkstilstopping.

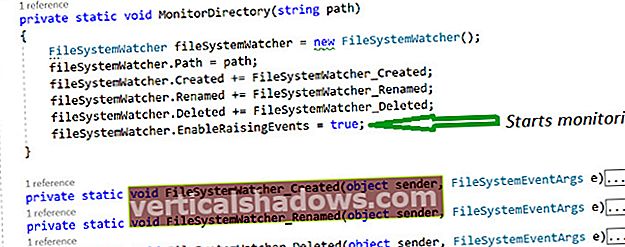

Løsning: Sentraliser IT-kontroll slik at en kan være ansvarlig for alle detaljene. Dette ble gjort i kort rekkefølge etter at jeg ga ut et sterkt notat til de aktuelle folkene. Så gjorde jeg det jeg burde ha gjort tidligere, og satte opp SUS (Software Update Services), nå WSUS (Windows Server Update Services), for å laste ned oppdateringer og distribuere på et passende tidspunkt og etter passende testing mot avdelingens OS-bilder.

Moralsk: Bare fordi brukerne dine er tekniske, betyr ikke det at de vil oppføre seg mer detaljert enn den gjennomsnittlige Joe. Hvis nettverkets oppetid er ditt ansvar, så ta ansvar og administrer det som må styres.

Klientbeskyttelse leser SEnright forteller en tårevåt fortelling: En mobilbruker ringte for å si at den bærbare datamaskinen ikke lenger fungerte. Etter en lang telefonsamtale, der brukeren opprinnelig benektet at noe uvanlig hadde skjedd, avslørte han at han hadde sølt en hel boks med cola på tastaturet. “Han fortsatte med å fortelle meg at han hadde prøvd å tørke den med en hårføner, men at den fortsatt ikke ville starte opp. Jeg ba ham sende det tilbake til meg, og at jeg ville få det reparert. ” Løsning: Den bærbare datamaskinen var bare forsikret for "utilsiktet" skade. Siden hendelsen har det vært en selvfølge for SEnright å opprettholde full dekning av mobilt utstyr. Moralsk: Dekk til dine mobile krigere. Det betyr ikke bare å forsikre maskinvaren, men gi dem opplæring og klare policy-dokumenter om hva som kan og ikke kan gjøres med firmamaskinvare på veien. Sørg også for at dataene deres blir sikkerhetskopiert religiøst, både når de er på hjemmekontoret og når de er på farten. Utøvende innflytelseHer er vi opptatt av den øverste lederen som bare må ha full administrative rettigheter til hver maskin på nettverket. Selv om han er omtrent like teknisk som katten min--og katten min er død. Eldre brukere kan være farlige selv uten spesielle tilgangsrettigheter. John Schoonover, som jobbet for forsvarsdepartementet på en av de største nettverksutplasseringene i historien under Operation Enduring Freedom, var "vitne til en enorm mangel på IQ-poeng" i en seniorleder. Ifølge Schoonover følger militære infosec-installasjoner generelt et konsept som kalles "separasjon av rødt og svart." Rødt er ganske enkelt data som ikke har blitt kryptert ennå. (Fare, verden og sniffere kan se deg!) Svart er de samme dataene etter at de har blitt kryptert og er nå klare til å krysse verden. "Disse områdene [røde og svarte] må skilles med et seks fot fysisk gap," sier Schoonover. Vår helt fortsetter å følge disse retningslinjene og distribuerer nettverket, men kommer tilbake fra lunsj en dag for å finne brannmuren. Undersøkelse viser at en seniorleder “hadde tatt kablingen fra ruteren og koblet seg til Internett for tilkobling, og dermed omgå alle brannmurstjenester, kryptering og -- å ja, det stemmer -- hele det sikre nettverket med et hopp rett til Internett! ” Løsning: John sier at de "fjernet gjerningsmannens tommelen, for hvis du ikke kan ta tak i kabelen, kan du ikke koble den fra." Jeg ba ikke om flere detaljer. Moralsk: Å administrere useriøse eldre brukere er en kunst i seg selv som krever diplomati og til og med direkte bedrag. I flere installasjoner har jeg omdøpt administrasjonskontoen noe som “IT” og gjort “Administrator” til en funksjonelt begrenset konto med ganske enkelt mer lese- / skrivetilgang til datakataloger, mens jeg fortsatt blokkerer tilgang til ting som Windows-systemkatalogen eller Unix-rotkataloger. . De fleste ganger legger de aldri merke til det; og hvis de gjør det, er jeg ganske flink til å finne på unnskyldninger for hvorfor disse katalogene forblir stengt. ("Åh, det var noe Microsoft gjorde i den siste oppdateringspakken. Gosh darn at Bill Gates.") Juridiske ører som jakter IT-musAdvokater ødelegger alt -- inkludert jevnt drivende nettverk. Men IT-ledere som ignorerer det stadig skiftende juridiske landskapets innvirkning på teknologien, gjør det på egen risiko. Jeg ble en gang kalt inn som dommer blant interne rådgivere, toppledere og IT-ansatte etter at selskapet ble informert om at barnepornografi hadde blitt sporet til serverne. Selskapet visste ikke om det skulle hjelpe etterforskningen ved å finne ut hvilken ansatt som var ansvarlig eller bare slette alle de krenkende filene umiddelbart og mest sannsynlig medføre en bot, men beskytte firmaet mot å bli lagt ned. Til slutt klarte advokatene å gjøre en avtale med etterforskere. Selskapets IT-nettverk forble aktivt, og vi sporet lavt liv og fikk ham arrestert. Stille. Løsning: Moralsk: Katastrofer i katastrofegjenopprettingGary Crispens rapporterer om en hendelse han møtte etter å ha avhørt en IT-direktør om selskapets beredskap for katastrofegjenoppretting. Regissøren reagerte med humør på at det varme stedet var klart for enhver katastrofe, inkludert nødvendig plass og utstyr alt støttet av en dieseldrevet generator med "rikelig med drivstoff." Etter omtrent et år hadde selskapet et orkanrelatert strømbrudd som tvang det til å rulle over til det varme stedet. “Visst nok hadde IT-direktøren kritiske funksjoner i gang, og jeg kunne høre at generatoren løp ut igjen. Men etter omtrent åtte timer gikk strømmen ut for godt, og alle systemene krasjet da generatoren stoppet. ”Det viste seg at "rikelig med drivstoff" var et fat på 55 liter som allerede var halvtomt fra den månedlige testen. Løsning: Moralsk: Rogue periferiutstyrCompUSA og Dummies-bøkene lærer brukerne akkurat nok av det tekniske alfabetet til å stave problemer. En av favoritthistoriene mine var nettverket som ble hardt hacket av noen som kom inn fra utsiden og slettet hovedmeldingsbutikken i Exchange. Brannmurlogger hadde fått den lokale IT-administratoren ingen steder, så vi ble kalt inn for å snike litt. Jeg skulle ønske jeg hadde tenkt på det, men en annen fyr på laget hadde fornuft til å kjøre AirSnort. Han fant et åpent Linksys trådløst tilgangspunkt på omtrent seks sekunder.Den interne administratoren insisterte på at det ikke kjørte noe trådløst sted på nettverket. Det tok litt sneakernetting, men vi fant den useriøse AP på et senioreksisters kontor omtrent 20 minutter senere. Virket som han så hvor billige de var på den lokale CompUSA og bestemte seg for å koble en til den sekundære nettverksporten på kontoret sitt, slik at han kunne bruke den bærbare PC-en sin trådløse i stedet for den kablede tilkoblingen fordi ingen ledninger "ser bedre ut."Et annet problem i denne veinen er USB. Å kunne koble til en periferiutstyr og oppnå arbeidsstatus uten behov for å installere drivere, har raskt spredt populariteten til personlig periferiutstyr. Du vil ikke la deg suge til å støtte ting som skrivere som ikke er på den offisielle kjøpslisten din -- eller eksterne harddisker, DVD-stasjoner, lydsystemer og til og med skjermer.Du vil heller ikke ha sikkerhetsrisikoen for at en ansatt kobler til en gig eller to tomrom til noen arbeidsstasjons USB-port og kopierer viktig bedriftsinformasjon. Kildekode, regnskapsdata og historiske poster kan alle kopieres raskt og deretter gå ut i andres hoftelomme. Løsning: Moralsk: