Et skadelig programvareverktøy som kanskje er mest kjent for å hacke RSAs SecurID-infrastruktur, brukes fortsatt i målrettede angrep, ifølge sikkerhetsleverandøren FireEye.

Poison Ivy er en ekstern tilgang Trojan (RAT) som ble utgitt for åtte år siden, men fortsatt er favorisert av noen hackere, skrev FireEye i en ny rapport utgitt onsdag. Den har et kjent Windows-grensesnitt, er enkelt å bruke og kan logge tastetrykk, stjele filer og passord.

[Sikkerhetsekspert Roger A. Grimes tilbyr en guidet omvisning av de siste truslene og forklarer hva du kan gjøre for å stoppe dem i "Fight Today's Malware", Shop Talk-video. | Hold deg oppdatert på viktige sikkerhetsproblemer med Security Adviser-bloggen og Security Central-nyhetsbrevet. ]

Siden Poison Ivy fremdeles er så mye brukt, sa FireEye at det er vanskeligere for sikkerhetsanalytikere å knytte bruken til en bestemt hackinggruppe.

For sin analyse samlet selskapet 194 prøver av Poison Ivy som ble brukt i angrep fra 2008, og så på passordene som angriperne brukte for å få tilgang til RAT-ene og kommando-og-kontroll-serverne som ble brukt.

Tre grupper, hvorav en ser ut til å være basert i Kina, har brukt Poison Ivy i målrettede angrep som går minst fire år tilbake. FireEye identifiserte gruppene etter passordene de bruker for å få tilgang til Poison Ivy RAT de har plassert på et måls datamaskin: admin338, th3bug og menuPass.

Konsernet admin388 antas å ha vært aktiv allerede i januar 2008 og målrettet mot Internett-leverandører, teleselskaper, offentlige organisasjoner og forsvarssektoren, skrev FireEye.

Ofre blir vanligvis målrettet av den gruppen med e-post med spydfiske, som inneholder et ondsinnet Microsoft Word- eller PDF-vedlegg med Poison Ivy-koden. E-postene er på engelsk, men bruker et kinesisk tegnsett i e-postmeldingen.

Poison Ivy's tilstedeværelse kan indikere en mer kresne interesse av en angriper, siden den må kontrolleres manuelt i sanntid.

"RAT er mye mer personlige og kan indikere at du har å gjøre med en dedikert trusselsaktør som er interessert i organisasjonen din spesifikt," skrev FireEye.

For å hjelpe organisasjoner med å oppdage Poison Ivy, ga FireEye ut "Calamine", et sett med to verktøy designet for å dekode kryptering og finne ut hva det stjeler.

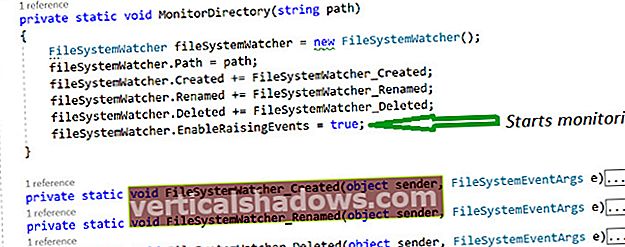

Stjålet informasjon krypteres av Poison Ivy ved hjelp av Camellia-kryptering med en 256-bit nøkkel før den sendes til en ekstern server, skrev FireEye. Krypteringsnøkkelen er hentet fra passordet angriperen bruker for å låse opp Poison Ivy.

Mange av angriperne bruker ganske enkelt standardpassordet "admin". Men hvis passordet har endret seg, kan et av Calamines verktøy, PyCommand-skriptet, brukes til å fange opp det. Et annet Calamine-verktøy kan da dekryptere Poison Ivy's nettverkstrafikk, noe som kan gi en indikasjon på hva angriperen har gjort.

"Calamine stopper kanskje ikke besluttsomme angripere som bruker Poison Ivy," advarte FireEye. "Men det kan gjøre deres kriminelle anstrengelser så mye vanskeligere."

Send nyheter og kommentarer til [email protected]. Følg meg på Twitter: @jeremy_kirk.